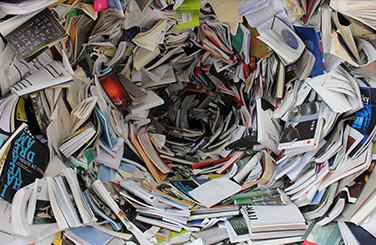

Spam

Más del 80% del correo electrónico es Spam, puede definirse como e-mails no deseados, habitualmente de tipo publicitario, que se envían aleatoriamente a grandes cantidades de usuarios. No es una amenaza directa, pero si una grave molestia para los usuarios de Internet por los siguientes motivos:

- Pérdida de tiempo. La información que no es de interés para el usuario tiene que eliminarla.

- Puede hacer perder información valiosa. Algunos correos válidos son clasificados como spam por algunos filtros, lo que hace que se pierda información útil e incluso vital.

- El spam también se usa para enviar diferentes tipos de virus o intentos de estafa (phishing) discutidos en diversos puntos de este documento.